Die Blockchain-Technologie steht vor großen Herausforderungen. Die steigende Nutzung von Kryptowährungen bringt Netzwerke an ihre Grenzen. Layer 2-Lösungen versprechen Abhilfe. Sie ermöglichen schnellere Transaktionen und niedrigere Gebühren. Dies macht Blockchain-Skalierung zum Schlüssel für die Zukunft dezentraler Systeme.

Layer 2 arbeitet auf bestehenden Blockchains. Es entlastet die Hauptkette und verbessert die Leistung. Für Nutzer bedeutet das: mehr Geschwindigkeit bei weniger Kosten. Entwickler können so innovative Anwendungen schaffen. Die Technologie öffnet neue Türen für die Kryptowelt.

Die Zukunft der Blockchain hängt von ihrer Skalierbarkeit ab. Layer 2 spielt dabei eine zentrale Rolle. Es macht Kryptowährungen alltagstauglicher. Nutzer profitieren von verbesserten Diensten. Unternehmen können Blockchain einfacher in ihre Prozesse integrieren. Layer 2 ebnet den Weg für eine breite Akzeptanz der Technologie.

Wichtige Erkenntnisse

- Layer 2 löst Skalierungsprobleme von Blockchains

- Schnellere Transaktionen und niedrigere Gebühren

- Entlastung der Hauptblockchain

- Ermöglicht neue dezentrale Anwendungen

- Fördert die Massenadoption von Kryptowährungen

- Verbessert die Effizienz von Blockchain-Netzwerken

Einführung in Layer 2-Lösungen

Die Blockchain-Technologie revolutioniert digitale Transaktionen, stößt aber an Grenzen der Skalierbarkeit. Layer 2-Lösungen bieten einen Ausweg aus diesem Dilemma.

Layer 2 bezeichnet Protokolle, die auf einer bestehenden Blockchain aufbauen. Sie verarbeiten Transaktionen außerhalb der Hauptkette, entlasten so das Netzwerk und steigern den Durchsatz. Diese Skalierungslösungen nutzen die Sicherheit der Basis-Blockchain, ohne deren Kapazität zu belasten.

Notwendigkeit von Skalierungslösungen

Mit zunehmender Popularität stoßen Blockchain-Netzwerke an ihre Grenzen. Steigende Nutzerzahlen führen zu Überlastungen, langen Wartezeiten und hohen Gebühren. Layer 2-Technologien lösen diese Probleme, indem sie Transaktionen bündeln und effizient verarbeiten.

Überblick über Layer 2-Technologien

Es gibt verschiedene Ansätze für Layer 2-Lösungen:

- State Channels: Ermöglichen schnelle Transaktionen zwischen Teilnehmern

- Sidechains: Separate Blockchains mit eigenen Konsensregeln

- Rollups: Bündeln Transaktionen und übermitteln komprimierte Daten

Diese Technologien verbessern die Skalierbarkeit der Blockchain, ohne die Sicherheit der Daten-Link-Schicht zu beeinträchtigen. Sie bilden die Grundlage für effiziente und kostengünstige Blockchain-Anwendungen der Zukunft.

Die Herausforderungen der Blockchain-Skalierung

Die Blockchain-Skalierung stellt die Kryptowelt vor große Herausforderungen. Mit steigender Popularität von Kryptowährungen stoßen viele Netzwerke an ihre Grenzen. Ein Hauptproblem ist die begrenzte Transaktionsgeschwindigkeit. Bitcoin verarbeitet etwa 7 Transaktionen pro Sekunde, Ethereum schafft 15. Im Vergleich dazu bewältigt Visa bis zu 24.000 Transaktionen pro Sekunde.

Die Netzwerkkapazität spielt eine entscheidende Rolle. Bei hoher Auslastung steigen die Gebühren, was die Nutzung unattraktiv macht. Dies führt zu Verzögerungen und Frustration bei den Nutzern.

„Die Skalierung ist der Flaschenhals für die breite Adoption von Blockchain-Technologien.“

Eine weitere Hürde ist die Netzwerküberlastung. Bei Spitzenzeiten verlangsamt sich das gesamte System, was zu langen Wartezeiten führt.

| Blockchain | Transaktionen pro Sekunde | Durchschnittliche Gebühr |

| Bitcoin | 7 | 1-5 USD |

| Ethereum | 15 | 2-20 USD |

| Visa | 24.000 | 1.5-3.5% |

Diese Herausforderungen zeigen deutlich, dass innovative Lösungen für die Blockchain-Skalierung dringend nötig sind. Nur so kann die Technologie ihr volles Potenzial entfalten und massentauglich werden.

Wie Layer 2 die Blockchain-Leistung verbessert

Layer 2-Lösungen revolutionieren die Blockchain-Technologie. Sie bieten wesentliche Verbesserungen in drei Schlüsselbereichen. Diese Innovationen steigern die Leistungsfähigkeit und Zugänglichkeit von Blockchain-Netzwerken erheblich.

Erhöhung der Transaktionsgeschwindigkeit

Die Transaktionsgeschwindigkeit ist ein kritischer Faktor für die Nutzbarkeit von Blockchains. Layer 2-Protokolle ermöglichen blitzschnelle Transaktionen. Diese werden in Sekundenschnelle abgeschlossen. Dadurch wird die Blockchain-Technologie für alltägliche Anwendungen praktikabel.

Reduzierung der Gebühren

Ein weiterer Vorteil von Layer 2-Lösungen ist die Gebührenreduzierung. Durch die Verlagerung von Transaktionen auf sekundäre Netzwerke sinken die Kosten drastisch. Dies macht die Blockchain-Technologie für eine breitere Masse zugänglich und eröffnet neue Anwendungsmöglichkeiten.

Verbesserung der Netzwerkeffizienz

Layer 2-Technologien steigern die Netzwerkeffizienz erheblich. Sie entlasten die Hauptkette und ermöglichen eine höhere Transaktionsdurchsatzrate. Diese Optimierung führt zu einer stabileren und leistungsfähigeren Blockchain-Infrastruktur.

| Aspekt | Verbesserung durch Layer 2 |

| Transaktionsgeschwindigkeit | Sekundenschnelle Abwicklung |

| Gebühren | Signifikante Kostenreduktion |

| Netzwerkeffizienz | Höhere Durchsatzrate, stabilere Infrastruktur |

Diese Verbesserungen machen Layer 2-Lösungen zu einem Gamechanger für die Blockchain-Technologie. Sie ebnen den Weg für eine breitere Adoption und innovative Anwendungen in verschiedenen Bereichen.

Populäre Layer 2-Protokolle und ihre Funktionsweise

Optimism und Arbitrum sind Layer 2-Protokolle für Ethereum. Sie nutzen sogenannte „Optimistic Rollups“ um Transaktionen zu bündeln und off-chain zu verarbeiten. Dies erhöht die Geschwindigkeit und senkt die Gebühren, während die Sicherheit des Ethereum-Netzwerks erhalten bleibt. Das Bitcoin Lightning Network funktioniert anders. Es eröffnet Zahlungskanäle zwischen Nutzern, die viele kleine Transaktionen ermöglichen, ohne jede einzelne in der Blockchain zu verzeichnen. Erst beim Schließen des Kanals wird der Endsaldo in der Bitcoin-Blockchain festgehalten.

| Protokoll | Netzwerk | Hauptvorteil |

| Optimism | Ethereum | Schnelle Transaktionen |

| Arbitrum | Ethereum | Niedrige Gebühren |

| Lightning Network | Bitcoin | Mikrotransaktionen |

Diese Layer 2-Protokolle zeigen, wie Blockchain-Technologien ihre Leistungsfähigkeit steigern können. Sie machen Kryptowährungen praktikabler für den Alltag und öffnen Türen für neue Anwendungsfälle in der digitalen Wirtschaft.

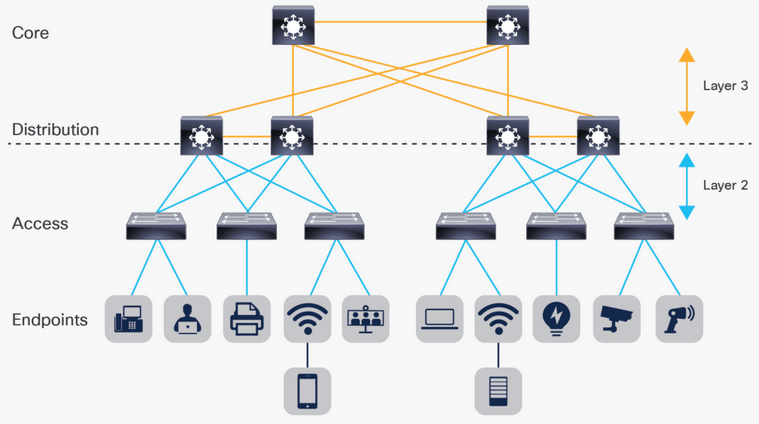

Layer 2 und seine Rolle in der Daten-Link-Schicht

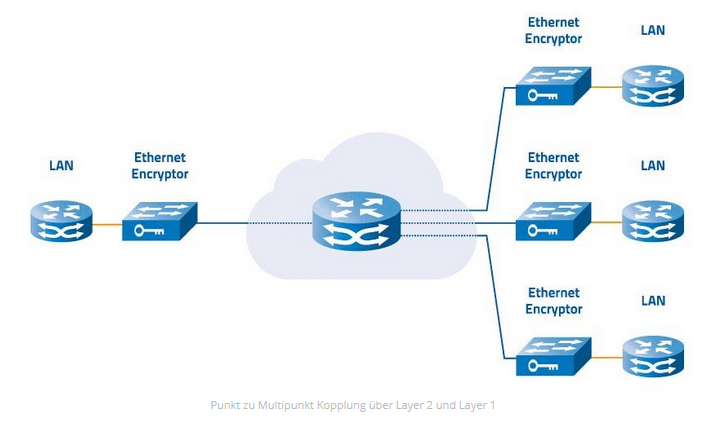

Verbindung zur Ethernet-Technologie

Ethernet ist ein Kernbestandteil der Daten-Link-Schicht. Es legt die Regeln für die Datenübertragung in lokalen Netzwerken fest. Ethernet-Protokolle ermöglichen eine effiziente Datenübermittlung zwischen Geräten. Ethernet nutzt MAC-Adressen, um Geräte zu identifizieren. Es ermöglicht die Erstellung von Frames, die Daten transportieren. Diese Frames werden dann über das physische Medium gesendet.

Bedeutung für WLAN-Netzwerke

WLAN-Netzwerke basieren ebenfalls auf Layer 2-Technologien. Sie nutzen spezielle Protokolle für drahtlose Datenübertragung. WLAN-Standards wie 802.11 definieren die Kommunikationsregeln in drahtlosen Netzwerken. In WLAN-Netzwerken übernimmt Layer 2 wichtige Aufgaben:

- Verwaltung der Verbindungen zwischen Geräten und Access Points

- Sicherstellung der Datenintegrität durch Fehlererkennung und -korrektur

- Steuerung des Medienzugriffs zur Vermeidung von Kollisionen

| Aspekt | Ethernet | WLAN |

| Medium | Kabelgebunden | Drahtlos |

| Reichweite | Bis zu 100 Meter | Bis zu 100 Meter (Indoor) |

| Kollisionserkennung | CSMA/CD | CSMA/CA |

| Sicherheit | Physische Verbindung | Verschlüsselung (WPA2, WPA3) |

Die Daten-Link-Schicht bildet die Basis für moderne Netzwerke. Sie ermöglicht effiziente Kommunikation zwischen Geräten in Ethernet- und WLAN-Umgebungen.

Sicherheitsaspekte von Layer 2-Lösungen

Layer 2-Lösungen bieten nicht nur Skalierungsvorteile, sondern bringen auch neue Sicherheitsansätze mit. Kryptographie ist dabei ein Schlüsselelement, um diese Technologien zu schützen. Viele Protokolle auf Layer 2 nutzen fortschrittliche kryptografische Methoden, um Transaktionen zu sichern. Zero-Knowledge-Proofs ermöglichen es, Transaktionen zu überprüfen, ohne sensible Daten preiszugeben. Dies erhöht den Datenschutz erheblich.

Smart Contracts bilden das Fundament vieler Layer 2-Lösungen. Ihre Sicherheit ist entscheidend für die Stabilität des Systems. Durch regelmäßige Audits und formale Verifikationen können potenzielle Schwachstellen früh erkannt und behoben werden.

„Die Sicherheit von Layer 2-Lösungen hängt stark von der Qualität ihrer Smart Contracts ab. Ein Fehler kann schwerwiegende Folgen haben.“

- Manipulationen des State-Übergangs zwischen Layer 1 und Layer 2

- Denial-of-Service-Attacken auf Layer 2-Knoten

- Exploits in komplexen Smart Contract-Systemen

Entwickler setzen auf mehrschichtige Sicherheitskonzepte, um diese Risiken zu mindern. Dazu zählen Bug-Bounty-Programme, externe Sicherheitsaudits und die Implementierung von Fail-Safe-Mechanismen.

Layer 2 im Kontext von Switching und Bridging

Layer 2 ist entscheidend für die Netzwerkkommunikation. Switching und Bridging sind Schlüsseltechnologien, die Daten effizient übertragen.

Funktionsweise von Switches in Layer 2

Switches sind das Herzstück der Layer 2-Kommunikation. Sie leiten Datenpakete anhand von MAC-Adressen weiter. Ein Switch lernt die MAC-Adressen der angeschlossenen Geräte und speichert sie in einer Tabelle. So kann er Daten gezielt an den richtigen Port senden. Moderne Switches bieten zusätzliche Funktionen wie VLANs zur Netzwerksegmentierung. Dies erhöht die Sicherheit und Effizienz in größeren Netzwerken.

Bridge-Technologien und ihre Anwendungen

Bridges verbinden verschiedene Netzwerksegmente auf Layer 2-Ebene. Sie filtern und leiten Datenframes zwischen den Segmenten weiter. Bridges kommen oft zum Einsatz, um ältere Netzwerkteile mit neueren zu verbinden oder um die Netzwerkleistung zu verbessern.

| Technologie | Hauptanwendung | Vorteile |

| Transparente Bridge | Verbindung ähnlicher Netzwerke | Einfache Implementierung |

| Source-Route Bridge | Token-Ring-Netzwerke | Pfadoptimierung |

| Wireless Bridge | WLAN-Verbindungen | Kabellose Netzwerkerweiterung |

Switching und Bridging bilden das Fundament für effiziente Netzwerkkommunikation auf Layer 2. Sie ermöglichen schnelle Datenübertragung und flexible Netzwerkstrukturen.

Netzwerkzugriffskontrolle auf Layer 2-Ebene

Die Netzwerkzugriffskontrolle ist für die Sicherheit moderner Netzwerke von großer Bedeutung. Auf der Layer 2-Ebene werden verschiedene Sicherheitsprotokolle eingesetzt, um unberechtigten Zugriff zu verhindern. Authentifizierung von Geräten und Benutzern ist ein zentrales Element. Oft werden Standards wie 802.1X verwendet. Diese Protokolle ermöglichen eine sichere Identitätsprüfung, bevor ein Gerät Zugang zum Netzwerk erhält.

Port Security ist ein weiterer wichtiger Ansatz. Diese Technik begrenzt die Anzahl der MAC-Adressen pro Switch-Port. So lassen sich unerwünschte Geräte effektiv aussperren. Weitere wichtige Sicherheitsprotokolle sind:

- DHCP Snooping zur Abwehr von gefälschten DHCP-Servern

- Dynamic ARP Inspection gegen ARP-Spoofing-Angriffe

- IP Source Guard zur Verhinderung von IP-Adressenfälschung

Die Kombination dieser Methoden schafft ein robustes Schutzschild für Layer 2-Netzwerke. Sie ergänzen sich gegenseitig und schließen potenzielle Sicherheitslücken. Regelmäßige Updates und Schulungen des IT-Personals sind dabei unverzichtbar, um mit neuen Bedrohungen Schritt zu halten.

Die Bedeutung von MAC-Adressen in Layer 2-Netzwerken

MAC-Adressen sind in Layer 2-Netzwerken unverzichtbar. Sie ermöglichen die eindeutige Identifikation von Geräten und fördern die effiziente Kommunikation. Wir schauen uns die Struktur und Funktion von MAC-Adressen an. Außerdem betrachten wir ihre Verwaltung in Layer 2-Netzwerken.

Struktur und Funktion von MAC-Adressen

MAC-Adressen bestehen aus 48 Bits, aufgeteilt in sechs Gruppen zu je zwei Hexadezimalzahlen. Die ersten drei Gruppen kennzeichnen den Hersteller. Die letzten drei stellen eine eindeutige Gerätekennung dar. Diese Struktur sorgt für die eindeutige Identifikation jedes Geräts im Netzwerk. In Layer 2-Netzwerken ermöglichen MAC-Adressen direkte Kommunikation zwischen Geräten. Switches nutzen diese Adressen, um Datenpakete gezielt zu verteilen. Dies optimiert den Datenverkehr und steigert die Netzwerkeffizienz.

MAC-Adressverwaltung in Layer 2

Die Adressverwaltung in Layer 2-Netzwerken umfasst mehrere Aspekte:

- MAC-Adresstabellen: Switches speichern MAC-Adressen in Tabellen, um den Datenverkehr effizient zu steuern.

- Dynamische Adresszuweisung: Geräte lernen automatisch MAC-Adressen anderer Netzwerkteilnehmer.

- Filterung: Unerwünschter Datenverkehr wird basierend auf MAC-Adressen blockiert.

Eine effektive Adressverwaltung ist entscheidend für die Leistung und Sicherheit von Layer 2-Netzwerken. Sie ermöglicht eine präzise Netzwerkidentifikation und unterstützt fortgeschrittene Sicherheitsfunktionen wie MAC-Adressfilterung.

| Aspekt | Bedeutung für Layer 2-Netzwerke |

| Eindeutige Identifikation | Ermöglicht präzise Adressierung von Geräten |

| Effiziente Kommunikation | Optimiert Datenübertragung zwischen Netzwerkgeräten |

| Sicherheit | Unterstützt MAC-basierte Zugriffskontrollen |

Frame-Relaying: Ein wichtiger Aspekt von Layer 2

Frame-Relaying ist ein Schlüsselprotokoll in Layer 2. Es ermöglicht eine effiziente Datenübertragung zwischen verschiedenen Netzwerken. Dieses Protokoll nutzt virtuelle Verbindungen, um Daten schnell und zuverlässig zu übermitteln. Die Funktionsweise von Frame-Relaying basiert auf dem Prinzip der Paketzustellung. Es teilt Daten in kleinere Einheiten, sogenannte Frames. Diese Frames werden dann über das Netzwerk gesendet und am Zielort wieder zusammengesetzt.

Ein großer Vorteil von Frame-Relaying ist die verbesserte Netzwerkeffizienz. Es reduziert den Overhead bei der Datenübertragung und optimiert die Bandbreitennutzung. Dies führt zu schnelleren Übertragungsraten und geringeren Latenzzeiten.

| Aspekt | Frame-Relaying | Klassisches Netzwerkprotokoll |

| Geschwindigkeit | Hoch | Mittel |

| Effizienz | Sehr gut | Gut |

| Overhead | Gering | Höher |

| Bandbreitennutzung | Optimiert | Standard |

Frame-Relaying spielt eine wichtige Rolle in modernen Netzwerken. Es unterstützt verschiedene Anwendungen, von Sprach- und Videoübertragungen bis hin zu Dateitransfers. Durch seine Flexibilität und Effizienz bleibt es ein unverzichtbarer Bestandteil der Layer 2-Technologie.

Zukunftsperspektiven für Layer 2-Technologien

Layer 2-Technologien stehen am Beginn einer spannenden Phase in der Blockchain-Entwicklung. Sie versprechen, das Krypto-Ökosystem grundlegend zu transformieren. Ihre Fähigkeit, Transaktionen schneller und kostengünstiger abzuwickeln, eröffnet neue Möglichkeiten für Anwendungen.

Experten prognostizieren, dass Layer 2-Lösungen die Akzeptanz von Kryptowährungen beschleunigen. Sie verbessern die Benutzerfreundlichkeit und senken die Kosten. So könnten Transaktionen auf der Blockchain zum Alltag werden. Dies könnte traditionelle Finanzsysteme herausfordern und neue Geschäftsmodelle ermöglichen.

Die Zukunft der Blockchain-Entwicklung hängt stark von der Integration von Layer 2-Technologien ab. Projekte wie Ethereum 2.0 setzen auf diese Technologien, um ihr volles Potenzial zu nutzen. Durch weitere Forschung und Entwicklung werden wir innovative Anwendungen sehen. Diese werden das Krypto-Ökosystem weiter bereichern und seine Grenzen erweitern.

FAQ

Was sind Layer 2-Lösungen?

Layer 2-Lösungen bauen auf der Blockchain-Hauptkette auf, um Skalierbarkeit und Effizienz zu steigern. Sie ermöglichen schnelle und kostengünstige Transaktionen. Dies geschieht, indem sie die Hauptkette entlasten und bestimmte Vorgänge außerhalb der Hauptkette durchführen.

Warum sind Layer 2-Lösungen notwendig?

Die begrenzte Skalierbarkeit von Blockchain-Netzwerken wie Bitcoin und Ethereum führt zu Problemen. Langsame Transaktionsgeschwindigkeiten, hohe Gebühren und Netzwerküberlastungen sind die Folgen. Layer 2-Lösungen verbessern die Effizienz und Skalierbarkeit der Blockchain-Technologie.

Welche Vorteile bieten Layer 2-Lösungen?

Layer 2-Lösungen bieten eine erhöhte Transaktionsgeschwindigkeit und reduzierte Gebühren. Sie verbessern auch die Netzwerkeffizienz. Dies steigert die Akzeptanz und Nutzbarkeit von Kryptowährungen und dezentralen Anwendungen.

Wie funktionieren populäre Layer 2-Protokolle wie Optimism und Arbitrum?

Optimism und Arbitrum sind Optimistic Rollup-Protokolle auf Ethereum. Sie bündeln Transaktionen außerhalb der Hauptkette. Nur Datenüberschriften (Rollups) werden an die Hauptkette gesendet, was Transaktionskosten und Latenz senkt.

Welche Rolle spielt Layer 2 in der Daten-Link-Schicht des OSI-Modells?

In der Daten-Link-Schicht des OSI-Modells ist Layer 2 für die zuverlässige Datenübertragung zwischen direkt verbundenen Netzwerkgeräten verantwortlich. Technologien wie Ethernet und WLAN basieren auf Layer 2.

Wie stehen Layer 2-Lösungen im Zusammenhang mit Switching und Bridging?

Switches und Bridges operieren auf Layer 2 und ermöglichen die Weiterleitung von Daten innerhalb von Netzwerken. Layer 2-Lösungen für Blockchains nutzen ähnliche Konzepte, um Transaktionen effizienter zu bündeln und weiterzuleiten.

Wie funktioniert die Netzwerkzugriffskontrolle auf Layer 2-Ebene?

Die Netzwerkzugriffskontrolle auf Layer 2-Ebene umfasst Sicherheitsprotokolle und Authentifizierungsmethoden. Diese kontrollieren den Zugriff auf Netzwerkressourcen. Beispiele sind 802.1X und MAC-Filterung.

Was sind MAC-Adressen und welche Bedeutung haben sie in Layer 2-Netzwerken?

MAC-Adressen (Media Access Control) sind eindeutige Hardwareadressen, die Netzwerkgeräten auf Layer 2-Ebene zugewiesen werden. Sie ermöglichen die Identifizierung und Adressierung von Geräten innerhalb eines Netzwerks. Sie spielen eine wichtige Rolle bei der Datenübertragung.

Was ist Frame-Relaying und wie hängt es mit Layer 2 zusammen?

Frame-Relaying ist ein Netzwerkprotokoll auf Layer 2-Ebene, das die effiziente Datenübertragung in paketvermittelten Netzwerken ermöglicht. Es bündelt Daten in Frames und leitet diese zwischen Netzwerkknoten weiter. Dadurch wird die Bandbreite optimiert.

Zuletzt aktualisiert am 5. November 2024